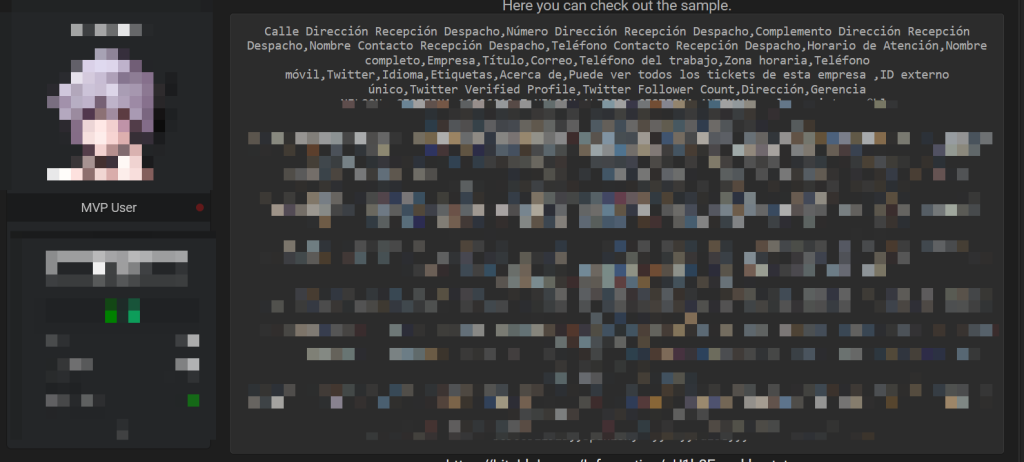

“Hola comunidad. Hoy estoy vendiendo la base de datos de klap.cl. Aquí pueden ver un ejemplo”.

Así se presentó en el foro de hacking malicioso y actividades cibercriminales Breach Forums un usuario anónimo que, tal como indicó en su mensaje, posteó un ejemplo de datos supuestamente robados de la empresa de pagos Klap.

“Si eres del equipo de Klap, por favor contactame para removerlo”, cierra el posteo.

Fast Check CL revisó la publicación del pasado 6 de febrero pudiendo constatar la existencia de datos que podrían pertenecer a terminales de pago administradas por Klap.

El archivo de texto tenido a la vista por nuestro medio muestra un listado con información como nombre, rut, dirección, correo y número del comercio, así como el nombre del encargado, número telefónico y correo del mismo.

Además, se indica la solicitud realizada, por ejemplo: “comercio solicita baja del servicio por costo de comisiones”, acompañado con el número del terminal.

Según el actor, la extracción de la información dataría del 5 de enero de 2025 y contendría la información de 158.795 clientes.

Por los supuestos datos de Klap, pidió 99 dólares “sólo en XMR”. Vale decir Monero, una criptomoneda, método usual para la compraventa en línea de información sensible.

Klap: los datos filtrados no son sensibles y se declaró a la CMF

Al respecto, consultamos a la empresa por la sensibilidad de la información publicada en la dark web.

Desde Klap nos indicaron que “los datos que se filtraron no fueron de terminales, no contienen datos sensibles, ni detalle de ningún tipo de transacciones”.

“Hicimos la descarga del archivo, revisamos el documento y son datos de tickets de Multicaja. Por ejemplo, se necesita reparar POS”, señalaron desde la empresa.

En esta línea, tras revisar el archivo, desde Klap afirman que “se decidió declararlo en la CMF como una buena práctica, y porque en la dark web salía el nombre de Klap, siendo que eran datos de tickets de Multicaja”.

Consultamos a la Comisión para el Mercado Financiero por el informe enviado por Klap. Desde la CMF señalaron que “los Reportes de Incidentes Operacionales (RIO) son parte de la actividad de supervisión y por ello es información reservada“.

Sobre la obligación de reportar hackeo, la CMF comentaron que “la entidad en cuestión, Klap (Iswitch), debe reportar conforme la Circular 2 sobre Emisoras y operadoras de tarjetas en cuyo N°5 se establece que deben comunicar los incidentes operacionales conforme el capítulo 20-8 de la RAN Bancos”.

En detalle, esta norma ordena a los fiscalizados controlar “y reportar incidentes operacionales, en especial aquellos relacionados con la Ciberseguridad”.

Experto en ciberseguridad: “Pagar por datos filtrados no garantiza que los atacantes no vuelvan a vender la información o que eliminen sus copias”

Para ahondar en el tipo de hackeo consultamos a Patricio Campos, Magister en Ciberseguridad de la Universidad Católica de Ávila y Fundador de Resility CyberSOC.

Sobre el caso de Klap, Campos señala que parece encajar en el modelo de ransomware, sistema mediante el que los atacantes roban información para pedir un rescate monetario a la víctima.

Al respecto, Campos advierte que “definitivamente no hay que pagar el rescate. Pagar por datos filtrados no garantiza que los atacantes no vuelvan a vender la información o que eliminen sus copias. Además, puede interpretarse como financiar actividades ilícitas, incentivando más ataques”.

“En este punto, es clave que las empresas adopten una postura firme: no ceder ante la extorsión y en su lugar, responder con protocolos de ciberseguridad adecuados”, afirma el experto.

¿Cómo funciona el ransomware?

Ahora bien, el fundador Resility CyberSOC explica que los ataques de grupos de ransomware suelen seguir este esquema: “Se comienza con un acceso inicial como utilizan phishing, credenciales comprometidas o vulnerabilidades para infiltrarse en los sistemas de la víctima. En algunos casos, adquieren accesos en el mercado negro antes de lanzar el ataque”.

Una vez dentro del sistema, “los atacantes exploran la red, identifican activos críticos y escalan privilegios hasta obtener control total”. Tras ello viene el robo como tal de información “usarla como herramienta de presión, una doble extorsión”.

Luego de extraer la información, los hackers “bloquean el acceso a los sistemas y exigen un pago en criptomonedas para restaurarlos”.

A ello se puede sumar, como en el caso de Klap, la Universidad Santa María o el Tribunal Tributario y Aduanero, la amenaza de publicación. “Si la víctima se niega a pagar, los atacantes filtran los datos en la dark web o en foros clandestinos, aumentando el daño reputacional”.

En este sentido, Campos apunta a que “casos como el de Klap nos recuerdan que la ciberseguridad no es opcional, sino un pilar fundamental en la continuidad operativa de cualquier organización.